Auch wir verfolgen täglich die Berichte über Cyber-Angriffe und Randsomware auf Behörden und Unternehmen. Was wir aber nicht verstehen: Wie kann es trotz IT-Audits, externen Beratern und Sicherheitskonzepten zu solchen Vorfällen kommen? Vermutlich, weil vieles davon aufgrund von Zeitdruck nicht konsequent und gewissenhaft umgesetzt wurde oder an der Überprüfung durch eine unabhängige Stelle gespart wurde.

Die klassische IT in Kleinst- und Kleinunternehmen hat meistens 3 Probleme, welche sich empfindlich auf den laufenden Betrieb auswirken können und im Nachgang deutlich teurer werden können als bei einer proaktiven Handhabe:

kleine Budgets

IT bekommt selten die Wertschätzung, denn es wird als reine Kostenstelle betrachtet und nicht als Umsatzbringer wie Marketing oder Vertrieb. Dabei wird oft vergessen, dass eine gute IT einen sehr guten Return on Investment erzielen kann.wenig Personal

In der IT ist sowieso "alles gleich" - man merkt dies spätestens bei den Stellenausschreibungen und den darin enthaltenen Anforderungsprofilen. Schon einmal einen Übersetzer getroffen, welcher Russisch, Mandarin und Hindi spricht? Wir noch nicht.hoher Zeitdruck

IT findet dann Beachtung, wenn etwas nicht so läuft wie es soll oder Druck von außen kommt z.b. durch Cyber-Security Vorfälle oder Berichterstattung, dann soll am besten vorgestern abgeliefert werden anstatt proaktive Weiterentwicklung.Spätestens bei einem Vorfall sind Unternehmen anfällig für überhöhte Preise und Wunderkerzen ohne zu wissen, welche Leistung tatsächlich durch den jeweiligen externen Dienstleister erbracht wird. Gerne werden auch Open Source Lösungen umgelabelt oder die tatsächliche Arbeit in Niedriglohnländer ausgelagert ohne den Kunden im Sinne der Transparenz zu informieren.

Unsere Empfehlung: Leistungsumfang genau definieren, AGB prüfen und besonders auf den Punkt der Haftung achten. Wenn sich ein externer Dienstleister um Ihre IT-Sicherheit bemüht, sollte dieser auch für den jeweiligen Umfang zur Verantwortung gezogen werden - sofern der Vorfall nachweislich darauf zurückzuführen ist.

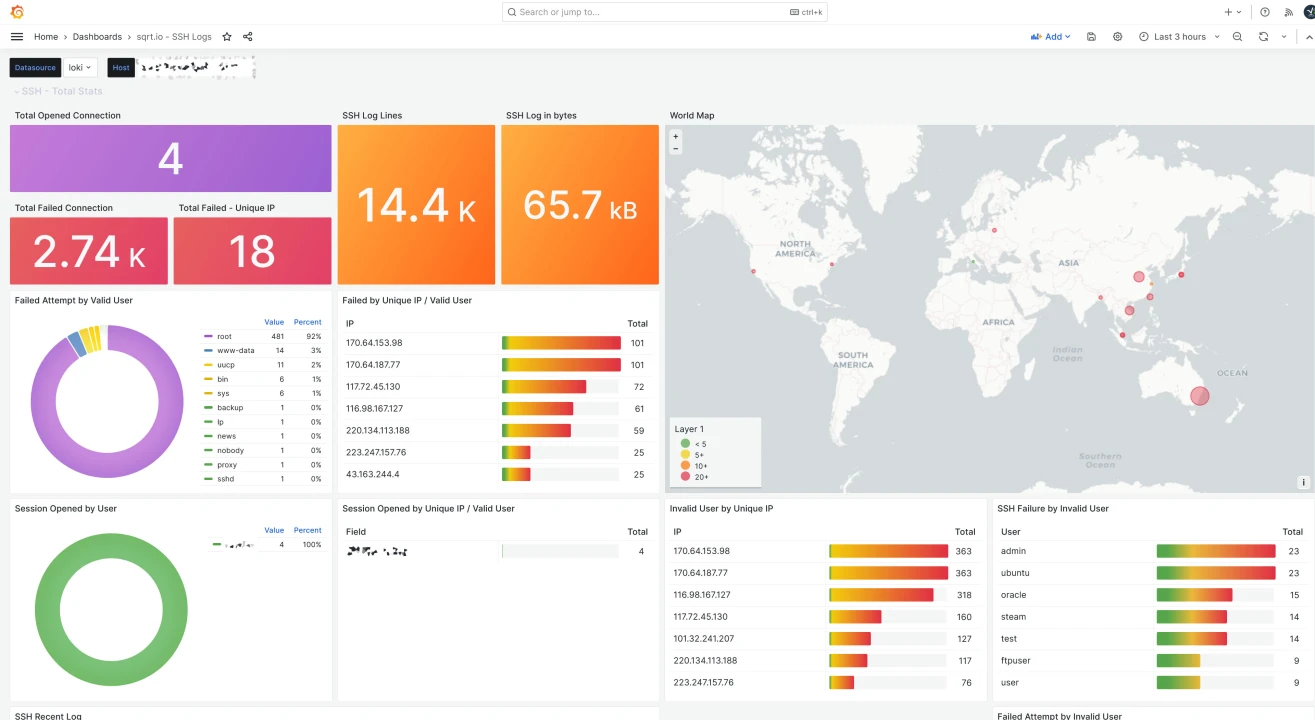

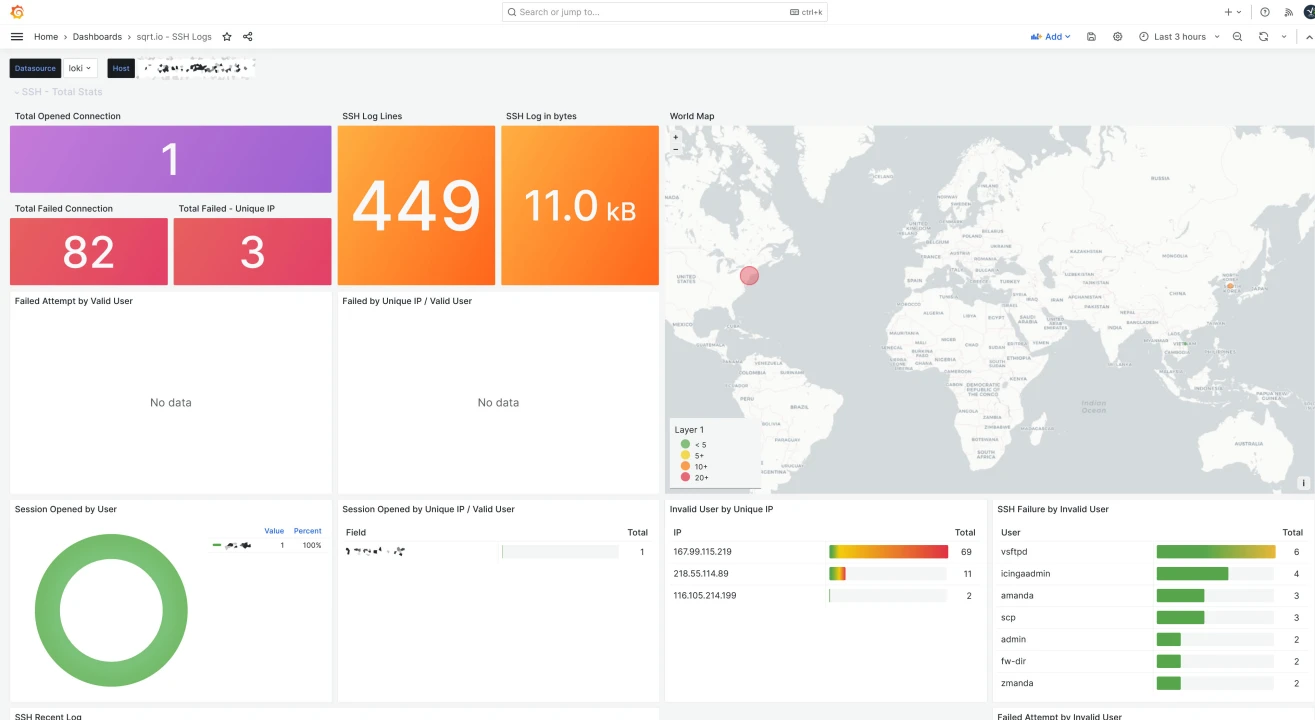

Gerade bei der "Haftungsfrage" ist ein unabhängiges - und im besten Fall manipulationssicheres - Monitoring sinnvoll. Monitoring hilft ebenfalls beim Nachweis von umgesetzen Maßnahmen, ob diese tatsächlich sinnhaft waren oder nicht. Als Beispiel finden Sie weiter unten ein Monitoring eines SSH Zugangs ohne Crowdsec und mit Crowdsec Firewall-Bouncer.

Dann implementieren Sie eben eine Schnittstelle. *

* Klassische Aussage ohne IT Hintergrundwissen

Als Konsequenz in der Verantwortungskette zwischen Budget, tatsächlicher Umsetzung und Prüfung der Maßnahmen wird bei einem Vorfall die heiße Kartoffel solange weitergereicht bis keine Konsequenzen mehr zu befürchten sind. Nach außen ist man immer "Opfer eines Cyberangriffs", denn die Verantwortung auf eine nicht "greifbare" Stelle zu schieben, ist aus PR- und Marketingsicht immer noch der eleganteste Weg.

Aus unserer Sicht haben Stereotypen und Nationalitäten in den Medien und auch beim Thema Hacking nichts verloren, Hacker kommen nicht nur aus Russland oder China und tragen grundsätzlich dunkle Hoodies. Zum besseren Verständnis und zur Differenzierung verwenden wir im Folgenden verschiedene Nationalitäten und Beispiele aus der realen Welt.

Sofern Sie nun Opfer klassischer Randsomware geworden sind lässt sich zumindest auf Basis der Adresse des Bitcoin-Wallets prüfen, ob nun "tatsächlich" eine russische Gruppe hinter der Erpressung steht. Für den Fall eines klassischen Einbruchs gibt es im besten Fall die IP-Adresse - sofern die Log-Files nicht gelöscht wurden.

Eine IP-Adresse ist jedoch vergleichbar mit einem Kfz-Kennzeichen: Nur weil Ihre Videoüberwachung ein Fahrzeug mit russischen Kennzeichen aufgezeichnet hat, heißt dies noch lange nicht, dass die Insassen ebenfalls Russen sind. Sofern also bei den Dieben eine gewisse Intelligenz vorhanden ist, wird man versuchen seine wahre Herkunft bestmöglich zu verschleiern.

Umgelegt auf die IT wird dies mit VPN über mehrere Server ohne Logging mit z.b. Wireguard/OpenVPN realisiert. Alternativ dazu gibt es natürlich genügend VPN Anbieter, bei denen das jeweilige Land komfortabel ausgewählt werden kann. Im privaten Umfeld auch gerne genutzt für Umgehung von Zensur und Geo-Blocking oder zur Wahrung der Privatsphäre.

Im Ergebnis sollten sich betroffene Unternehmen nach einem Vorfall weniger als Opfer sehen, sondern vielmehr die Chance nutzen, interne Strukturen und Prozesse kritisch zu hinterfragen - ähnlich dem oben erwähnten Gartentor: Haben wir es versäumt (rechtzeitig) zu modernisieren oder wurde mehr geredet als agil umgesetzt?

Der Schutz Ihrer persönlichen Daten ist uns ein besonderes Anliegen. Wir verarbeiten Ihre Daten daher ausschließlich auf Grundlage der gesetzlichen Bestimmungen (DSGVO, TKG 2003).

Gesetze haben im Sinne fairer "Spielregeln" für alle Beteiligten durchaus ihre Berechtigung. Ebenso Beratungsleistungen, Strukturanalysen, Konzeptionen, Standardisierungen oder Abstimmungsgespräche - sofern die Rahmenbedingungen stimmen und es werden konkrete Umsetzungsmaßnahmen definiert werden.

Ein schlechtes Beispiel für das Verhältnis der einzelnen Teilbereiche zueinander sieht man im Diagramm nach dem Motto "Hauptsache viel Papier" gepaart mit generischen Aussagen à la "Stand der Technik" - die Interpretation bleibt somit den Beteiligten überlassen.

Technik interpretiert allerdings nicht, Technik macht und zwar nach Vorgabe von Parametern und Algorithmen.

Eine 9 bleibt somit eine 9 und wird keine 6 - je nachdem aus welchen Blickwinkel der Mensch die Zahl betrachtet. Blau wird - innerhalb der vorgegebenen Grenzen und Parameter - als blau erkannt und wird nicht violett.

KI ist ein wenig toleranter mit Wahrscheinlichkeitsrechnungen auf Basis von Modellen: Wenn Sie einen Baum fotografieren, erhalten Sie als Ergebnis eine Wahrscheinlichkeit: Baum (74%), Strauch (16%), Blume (9%) und Sonstiges (1%). Es hängt dann von der weiteren Verarbeitung ab, ob dem Benutzer die Wahrscheinlichkeit angezeigt wird oder nur das Ergebnis mit der höchsten Wahrscheinlichkeit.

Technik und IT bleiben somit die ehrlichsten und unbestechlichsten Feedbackgeber der oben genannten Zettelwirtschaft. Als aktuelles Beispiel kann man durchaus das Problem der deutschen Bundeswehr (Taurus-Abhöraffäre) nennen: Trotz viel Papier mit Reglements wurden einfache Basics mehr oder weniger "vergessen". Weitere prominente Beispiele sind Mercedes mit dem Source Code Leak oder der Storm-0558 Hack bei Microsoft.

Sinnvolle Investitionen

Bei unseren 3 Vorschlägen steht der Faktor Mensch im Mittelpunkt mit dem Ziel als Arbeitgeber wieder attraktiver werden. Basierend auf kritische Arbeitgeberbewertungen (1 bis 3 Sterne) von Kununu zu den Themen: 9 to 5, verstaubte Software, Obstkorb und "meine Führungskraft hat keine Ahnung was wir eigentlich machen".

Trainings

sinnvolle Schulungen beginnen nicht bei der Hochtechnologie, sondern bei "langweiligen" Basics, denn nur wer Grundlagen versteht, kann auf dieser Basis komplexere Themen nachvollziehen.Nicht umsonst werden im ersten Schritt die Grundrechenarten Addition, Subtraktion, Multiplikation und Division gelehrt und auf Basis dieses Wissens folgen Gleichungen.

Agilität

weniger Papier freut nicht nur die Umwelt sondern hilft auch bei der Umsetzung - funktioniert in der Luftfahrt mit Preflight Checklisten durchaus gut sofern man der Statistik traut.Agilität benötigt allerdings neben einem fixen, jährlichen Budget auch ein variables Budget für unvorhergesehene Ereignisse und sinnvolle Weiterentwicklungen.

Automatisieren

Automatisierung macht überall dort Sinn, wo wiederkehrende, standardisierte Prozesse vorhanden sind wie z.b. Updates, Datenpflege/Datenableich oder auch bei folgenden Szenario:Der Drucker informiert über leeren Toner via E-Mail und Sie geben dem System die Erlaubnis beim "Stammlieferanten" - oder beim günstigsten Anbieter - zu bestellen.

Monitoring des SSH Logins

Zu einem Basic bei Linux Servern gehört unserer Ansicht nach eine Firewall mit dynamischen Regeln, sowie ein SSH Monitoring. Der zeitliche Aufwand der Implementierung von Crowdsec mit nftables hält sich dank Docker Compose und jeder Menge kostenloser Tutorials in Grenzen.

Zur Aufbereitung und dem weiteren Transfer der Log Files wird in diesem Fall vector.dev eingesetzt und an Loki übergeben. Die Visualisierung übernimmt Grafana . Natürlich gibt es dafür auch andere Lösungen wie z.b. Fail2Ban (dynamische Firewall Regeln auf Basis der Logfiles) oder ELK (Elasticsearch, Logstash und Kibana) für die Erfassung und Auswertung - je nach persönlicher Präferenz und Anforderung.

Im Jargon einer Studie: Der Unterschied im Vergleichzeitraum von 3 Stunden (22:00 - 1:00) ist offensichtlich bzw. beweist die Sinnhaftigkeit der Maßnahme. Zum Thema "Geo Bashing" kann sich der interessierte Leser seine eigene Meinung bilden.

Wir freuen uns natürlich jederzeit über konstruktive Kritik zum Artikel.

Neues Projekt oder unzufrieden mit den aktuellen IT Kosten?

Schreiben Sie uns

für ein kostenloses 30 Minuten Erstgespräch

via Telefon oder Microsoft Teams.